Hacking-Lab Cyber Range

In kaum einer anderen Branche ist es so wichtig, auf dem Laufenden zu bleiben, wie in der Cyber-Sicherheit. Sowohl Studierende wie auch Professionals brauchen Möglichkeiten, sich in diesem Bereich aus- und weiterzubilden und praktische Erfahrungen zu sammeln.

Die Hacking-Lab Cyber Range macht's möglich!

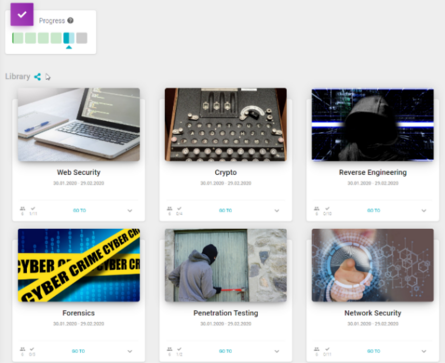

Das IT Security Labor bietet eine breite Palette von Inhalten zu den wichtigsten Bereichen der Cyber-Sicherheit:

• Web Security / OWASP TOP 10

• Penetration Testing / Red-Teaming

• Exploitation / Covert Channels

• OS Security / Hardening

• Network Security / Data Exfiltration

• Forensics / Advanced Persistent Threats

• Reverse Engineering / Malware Analysis

• Cryptography

• Social Engineering / Phishing

• Open Source Intelligence (OSINT)

Die virtuelle Plattform eignet sich sowohl für die klassische Aus- und Weiterbildung in Form von Schulungen als auch für Event-Formate wie CTFs (Capture-The-Flag Challenges). Sie bietet eine breite Palette von Inhalten zu den wichtigsten Bereichen der Cyber-Sicherheit:

Merkmale

Die Hacking-Lab Cyber Range ist rund um die Uhr über das Web zugänglich - ohne die Notwendigkeit einer VPN-Verbindung. Organisationen erhalten in der Regel einen eigenen, privaten Mandanten und ein individuelles Design. Sie können ihre eigenen Lehrpläne und Veranstaltungen erstellen und verwalten, Inhalte hinzufügen (Theorie, Übungen & Quizzes), Teilnehmende und Teacher verwalten und Fortschritte, Lösungen und Ränge der Benutzer verfolgen.

Die Hacking-Lab Cyber Range wird aktiv weiterentwickelt und es werden laufend neue Funktionen hinzugefügt. Interne und externe Experten produzieren stetig neue Inhalte, welche regelmässig zur Benutzung freigegeben werden.

Pro Jahr werden über 50 neue Challenges für verschiedene internationale Wettbewerbe erstellt. Nach Abschluss dieser, werden die Challenges an lizenzierte User freigegeben. Für Schulungen und Events werden Inhalte erarbeitet, welche einzelnen Abonnenten oder auch der Community bereitstehen. Beiträge/Inhalte aus der Community werden nach einer Qualitätssicherung oder "as is" (mit einem entsprechenden Hinweis) zur Verfügung gestellt.

Key Facts

- Praktisches Übungslabor mit Vermittlung von Hintergrundwissen

- Breite Auswahl von Inhalten zu den relevantesten Bereichen der Cyber-Sicherheit

- Vollständig virtualisierte, dedizierte Benutzerumgebungen

- Web-basierter Zugriff (kein VPN notwendig)

- Separate Mandanten für Firmen und Organisationen

- Automatische flag-basierte Korrektur von Lösungen

- Verwendung von mitgelieferten oder individuell erstellten Lerninhalten